L’intelligence artificielle générative permet de créer ce qui n’existe pas, du contenu original et unique capable de mettre en scène des évènements ou des personnages n’ayant jamais existé. Cette création bonne pour stimuler l’imaginaire peut aussi avoir un revers plus sombre comme de manipuler le grand public en jouant sur l’ingénierie sociale et les biais cognitifs (un raccourci trompeur dans le traitement d’une information par notre cerveau) qui sont déjà aujourd’hui les facteurs de succès de nombreuses cyberattaques. Grâce à ces nouvelles technologies, les cybercriminels voient leurs compétences augmenter et leurs stratégies s’affiner et se personnaliser pour leurs victimes afin de maximiser les chances de réussite.

Deepfakes et ingénierie sociale

Vous avez forcément déjà reçu cet email/SMS exprimant votre devoir de régulariser un impayé de contravention ou de cliquer sur un lien pour débloquer votre colis coincé à la douane. Même si ces arnaques peuvent toucher tous les profils, les personnes éveillées sur ces sujets parviennent à en éviter la grande majorité. Et si maintenant vous receviez un sms de votre enfant ou collègue vous demandant de visiter une page web tout en reprenant sa façon de s’exprimer, les codes de communication liés à votre relation avec lui ou même ses informations personnelles (son prénom, lieu de résidence, ses hobbies ou les vôtres…) ? La tentation et la curiosité sont nettement plus grandes et les probabilités de réussite aussi.

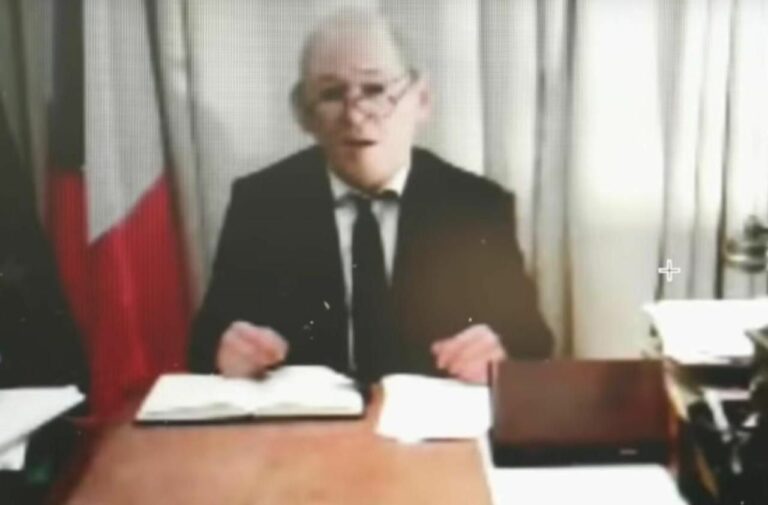

Avec la création de deepfakes (un enregistrement audio ou vidéo d’une personne, modifié ou généré par l’IA), ces méthodes de manipulation deviennent également sons et images. Un bon exemple est celui de ce salarié hongkongais qui réalise un virement de 24 millions d’euros à des escrocs ayant reproduit le visage et la voix de ses collègues lors d’une visioconférence. Arnaque qui n’est pas sans rappeler la fraude au président de 2015 imitant Jean Yves Le Drian pour extorquer plusieurs dizaines de millions d’euros à des politiques et entreprises grâce à un grossier masque en silicone. Aujourd’hui ce masque est plus vrai que nature grâce à la technologie. Les particuliers sont également visés comme l’exemple d’une mère de famille recevant un appel paniqué avec la voix de sa fille lui disant avoir été enlevée. La voix de sa fille a pu être recréée grâce à ses publications sur les réseaux sociaux. Bien que ces arnaques semblent fictionnelles ou être des cas isolés, elles devraient rapidement se démocratiser du fait de l’accès libre aux outils d’IA.

OSINT et automatisation

Pour fonctionner un programme d’intelligence artificielle a besoin d’informations (données d’entrainement, instructions…) et des informations vous concernant sont facilement trouvables sur le web notamment sur les réseaux sociaux. Il est déjà possible d’enquêter manuellement sur une personne et de trouver des éléments qu’elle même ne pensait pas publics en croisant différentes sources d’informations, en étudiant les métadonnées de fichiers postés ou en analysant la composition des images. Cette discipline s’appelle l’OSINT (Open Source Intelligence ou renseignement d’origine sources ouvertes) et avait déjà été abordée dans cet article.

Récolter de l’information pertinente, l’analyser et en tirer des conclusions est l’un des domaines dans lequel l’intelligence artificielle excelle et c’est tout naturellement que des outils automatisés de recherche d’informations permettent aujourd’hui d’enquêter sur sa cible en d’en dresser le portrait avec ses informations personnelles, son entourage, ses centres d’intérêts et ses faiblesses à la manière d’un buyer persona marketing. Au lieu de recevoir des mails de phishing imitant Colissimo, Amazon ou le service des impôts, vous pourriez alors être prétendument contacté par la concession où vous venez d’acheter votre véhicule, la crèche de vos enfants ou la mairie de votre petit village.

En cybersécurité on distingue les attaques de masse (un mail de phishing envoyé massivement qui ne vous vise pas spécifiquement par exemple) et les attaques ciblées (lorsqu’un attaquant vise une personne ou entreprise précise en préparant et personnalisant son coup). Les attaques de masse permettent de toucher une large audience avec des taux de réussite faibles (du fait du message généraliste qu’elles portent) alors que les attaques ciblées permettent de toucher une audience très restreinte avec des chances de succès bien plus conséquentes. Ce que l’intelligence artificielle permet alors est d’automatiser la partie de reconnaissance et de personnalisation des attaques en la déléguant à des programmes tout en ciblant une très large audience et de bénéficier des avantages des deux formes d’attaques sans perte de temps pour maximiser la rentabilité.

Chasse aux pigeons

La première étape d’une cyberattaque est une phase de reconnaissance et d’identification de la cible. Comme dit précédemment, les cybercriminels se servent des réseaux sociaux pour repérer leurs victimes et vous avez certainement vu passer ces publications sur ces plateformes et notamment sur Facebook. Au delà du fait de générer de l’engagement et des profits liés à la monétisation de contenus, ces visuels générés par IA permettent de concentrer dans les commentaires des publics éloignés du numérique qui n’ont pas conscience des capacités des technologies actuelles et des risques associés. Il suffit alors pour les cyberattaquants de choisir dans les commentaires les plus crédules qui félicitent cette grand-mère pour son incroyable tricot ou ce boulanger pour son animal XXL en pain. En cliquant sur le profil ayant laissé le commentaire ils obtiennent même tous les renseignements sur cette personne (localisation, âge, relations, centres d’intérêts…) leur permettant de personnaliser l’attaque. Je vous laisse découvrir quelques-unes de mes pépites favorites :

Conception de malwares et recherche de vulnérabilités

L’usage malintentionné de ces programmes ne se limite pas aux deepfakes et à la reconnaissance de cible. Les attaquants bénéficient également d’IA génératives permettant de développer des programmes et donc des malwares. Même si les grands modèles conversationnels que vous utilisez sont bridés pour prévenir des usages malveillants, il est souvent possible d’arriver à ses fins en utilisant des instructions détournées afin d’obtenir un malware ou de ne lui faire générer qu’une partie du code et de le modifier manuellement ensuite. Certains modèles d’IA accessibles librement sur Internet permettent également de créer du contenu sans aucune censure/bride. Au delà de la facilitation de la création de malware, l’IA permet aussi de les rendre plus intelligents et leur faire adopter un comportement plus malin qu’auparavant en analysant le contexte et en ne se déclenchant que si certains facteurs sont réunis.

De plus, l’intelligence artificielle peut accélérer considérablement la recherche de vulnérabilités dans un système informatique en analysant des milliers de lignes de code beaucoup plus rapidement qu’un humain. Fort heureusement ces outils d’automatisation sont aussi à disposition des défenseurs qui peuvent les utiliser pour faire de la rétroingénierie de malwares, auditer la sécurité d’un système ou surveiller les comportements sur un réseau afin de réagir plus rapidement et de bloquer certaines cyberattaques. En résumé que ce soit du côté des attaquants ou des défenseurs, l’intelligence artificielle a de beaux jours devant elle. Il est toutefois nécessaire que chacun soit informé de ces usages afin de comprendre les nouvelles compétences acquises par les cybercriminels et les risques qui y sont inhérents.

Cet article à été rédigé à la main. La photo de couverture a été générée par l’IA de Canva.

Pour aller plus loin

L’acceptation des cookies fonctionnels depuis le bandeau de cookies est nécessaire pour afficher les vidéos YouTube de cette section.