Lorsqu’on passe du temps en ligne, on sème derrière soi volontairement ou non une grande quantité de données. Sa résolution d’écran, son adresse mail, son adresse IP, l’intérêt porté à un produit ou un sujet et bien d’autres informations peuvent être collectés par les sites web que nous consultons. Pour éviter de semer derrière soi trop de données personnelles il existe certaines bonnes pratiques et beaucoup d’outils gratuits permettant de rendre un peu de confidentialité aux internautes.

VirusTotal

Vous recevez par email un fichier suspect ou un site qui vous oriente vers un lien qui vous semble malveillant. Pour éviter de compromettre votre cybersécurité en l’ouvrant, il peut être utile d’importer le fichier ou l’adresse du lien dans VirusTotal. L’outil inspecte alors le fichier/lien fourni avec plusieurs dizaines d’antivirus différents afin de détecter un risque de sécurité comme un malware et vous génère un rapport détaillé en quelques secondes. Il est bon de rappeler que le fichier/lien scanné n’est pas pour autant sans risques mais réduit considérablement la probabilité d’une cyberattaque.

TempMail et les alias d'email

Pour éviter de semer son adresse mail partout lors d’inscription ou pour recevoir un fichier il suffit d’utiliser une adresse mail jetable. TempMail ou YopMail génèrent une adresse mail personnalisée ou aléatoire pouvant être utilisée pour s’inscrire quelque part, recevoir le lien de confirmation ou le fichier attendu sans avoir à fournir son mail personnel et ainsi éviter le spam et renforcer sa confidentialité. Des services équivalents sont également disponibles pour des numéros de téléphone jetables pour recevoir une confirmation SMS par exemple.

Il est également possible lorsqu’on fourni son adresse mail à un service d’y ajouter un alias pour suivre les données que l’on laisse derrière soi. Admettons que mon mail soit pierrefalcetta@mail.fr. En m’inscrivant à un service comme Spotify il suffit que j’ajoute l’opérateur « + » suivi d’un mot clé, ce qui donnerait pierrefalcetta+spotify@mail.fr. De cette façon je continuerai de recevoir les mails envoyés à cette adresse sur mon adresse principale (pierrefalcetta@mail.fr) tout en voyant qu’ils ont été envoyés à pierrefalcetta+spotify@mail.fr. Si demain Spotify était confronté à une fuite de sa base de données et que des cybercriminels me visaient avec une campagne de phishing imitant Colissimo, je recevrai alors un mail « Colissimo » adressé à mon « mail+spotify » ce qui prouverait que ce mail est frauduleux. Si je recevais une soudaine vague de spam il serait également simple de connaître le nom de l’entreprise ayant revendu ou fait fuiter mon adresse mail.

ProtonVPN et OpenVPN

Un VPN permet de chiffrer les données que vous échangez avec un site web afin d’éviter qu’elles puissent être interceptées et lues par un acteur malveillant. Il permet également de masquer votre adresse IP en simulant votre connexion depuis une autre zone géographique et de potentiellement accéder à des contenus bloqués dans le pays de provenance. Cependant un VPN n’assure pas un anonymat total sur Internet, comme détaillé dans cet article. Il existe énormément de VPN très connus comme Cyberghost ou NordVPN mais la plupart sont payants et/ou revendent des données concernant leurs clients ce qui limite grandement la confidentialité. Il existe une alternative Suisse avec une version gratuite suffisante, Proton VPN, qui ne partage pas les informations de ses utilisateurs avec des tiers ou encore OpenVPN, une alternative opensource américaine.

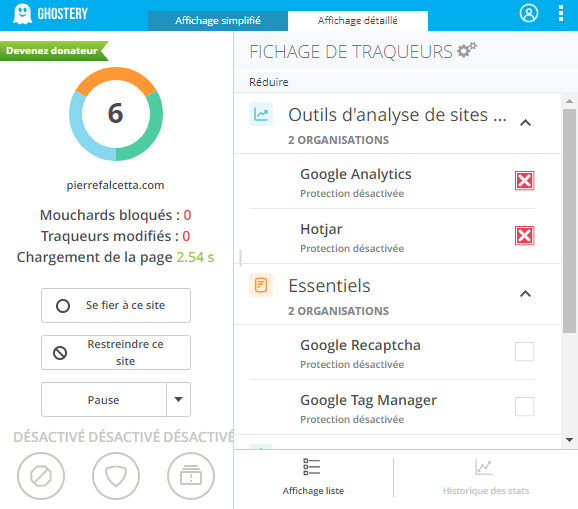

Ghostery et Ublock origin

Ghostery ou Ublock origin sont des extensions open source pour navigateurs web permettant de bloquer les publicités trop intrusives et indiquant à l’utilisateur les traqueurs publicitaires présents sur la page qu’il consulte. Il est alors possible de bloquer certains traqueurs ou certains types de collecte de données en un clic.

Have I been pwned ?

Have i been pwned est un service en ligne permettant de vérifier si son adresse mail ou son numéro de téléphone a déjà fuité dans une base de données volée à une organisation. En renseignant son mail, le programme cherche si il est présent dans ces bases de données et vous indique ensuite à quelle entreprise il a pu être volé. Il est ensuite urgent de modifier le mot de passe utilisé sur ce service et sur d’autres au cas où les hackers aient pu également avoir accès aux mots de passe et testent cette combinaison sur d’autres services.

Pour aller plus loin

L’acceptation des cookies fonctionnels depuis le bandeau de cookies est nécessaire pour afficher les vidéos YouTube de cette section.